软件供应链攻击的管理挑战

关键要点

软件供应链攻击对安全团队构成重大挑战,预计到2031年,其成本将上涨200,达到1380亿美元。美国近三分之二的企业在2022年5月至2023年4月间遭遇此类攻击。34的严重安全问题存在于网络服务器环境中,HTTP加密未实施的比例依然高达31。当处理个人身份信息时,只有一半的网络接口受到网络应用防火墙WAF的保护。软件供应链攻击的威胁正在加剧,带来的后果也极其严重。而根据最新的报告,预计到2031年,这些攻击的成本将上涨200,达到1380亿美元。此外,美国近三分之二的企业在过去一年内曾遭遇此类网络攻击。

识别弱点

软件供应链问题日益频繁和严重,主要有以下几个因素导致:

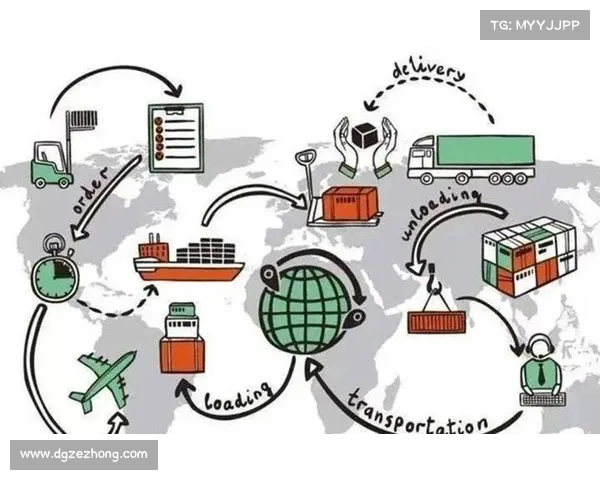

复杂性与缺乏可见性:软件供应链变得愈发复杂,涉及多个组件、工具和来自不同来源的流程。这使得企业难以全面掌握软件所包含的所有元素,从而增加了漏洞可能被忽视的风险。依赖第三方和开源组件:现代软件开发在很大程度上依赖开源库和预构建的组件,这虽然加速了开发,但也带来了潜在的安全隐患。这些组件可能超出组织的直接控制,保障其安全变得艰难。由于这些工具被广泛使用,攻击者对它们的关注度也很高。对外部源的有限控制:企业通常对其供应商的安全实践和第三方代码的来源有着有限的影响。缺乏监督会导致安全态势中的盲点,企业可能在不知情的情况下整合了脆弱的组件。快速开发周期:软件交付的压力可能导致安全实践上出现捷径。这可能引入漏洞,因为安全检查被跳过或执行不彻底。部署后的软件和应用程序,通常不会频繁或全面地测试在开发过程中引入的漏洞。影子IT:随着组织的成长、采用新工具和淘汰旧系统,攻击面不断变化。平均每月攻击面波动45。这种现象称为影子IT,发生在未经过批准或未被注意的资产如工具、服务或平台在没有适当监督的情况下被引入。这些资产往往被错误配置且被遗忘,为攻击者提供了脆弱的入口点。

复杂性与缺乏可见性:软件供应链变得愈发复杂,涉及多个组件、工具和来自不同来源的流程。这使得企业难以全面掌握软件所包含的所有元素,从而增加了漏洞可能被忽视的风险。依赖第三方和开源组件:现代软件开发在很大程度上依赖开源库和预构建的组件,这虽然加速了开发,但也带来了潜在的安全隐患。这些组件可能超出组织的直接控制,保障其安全变得艰难。由于这些工具被广泛使用,攻击者对它们的关注度也很高。对外部源的有限控制:企业通常对其供应商的安全实践和第三方代码的来源有着有限的影响。缺乏监督会导致安全态势中的盲点,企业可能在不知情的情况下整合了脆弱的组件。快速开发周期:软件交付的压力可能导致安全实践上出现捷径。这可能引入漏洞,因为安全检查被跳过或执行不彻底。部署后的软件和应用程序,通常不会频繁或全面地测试在开发过程中引入的漏洞。影子IT:随着组织的成长、采用新工具和淘汰旧系统,攻击面不断变化。平均每月攻击面波动45。这种现象称为影子IT,发生在未经过批准或未被注意的资产如工具、服务或平台在没有适当监督的情况下被引入。这些资产往往被错误配置且被遗忘,为攻击者提供了脆弱的入口点。然而,还有一个主要的罪魁祸首,甚至让经验丰富的安全团队感到意外:

根据我们最近的研究,令人震惊的是34的严重安全问题出现在网络服务器环境中,包括Apache、NGINX和Microsoft IIS等流行平台。这意味着每三起关键漏洞中就有一起潜伏在我们数字基础设施的根基之中。

更令人惊讶的是基本安全措施的状态。近三分之一31被调查的网络接口未能实施HTTPS,尽管这是技术已经存在30年。这种基本的加密缺失使得敏感数据暴露于潜在的拦截和操控之下。

免费黑洞加速器当我们考虑处理个人身份信息PII的资产时,情况变得愈发严峻。只有一半处理PII的网络接口得到了网络应用防火墙WAF的保护。这使得大量敏感个人数据面临被盗和被利用的风险。

再者,修复进程的缓慢也加剧了这种情况。尽管网络安全最佳实践建议在15天内处理关键漏洞,然而实际情况却更加严峻。根据CISA发布的建议,平均而言,修复严重安全问题需76天。这为攻击者提供了充裕的时间来利用已知漏洞,对毫无防备的组织造成破坏。

加强网络服务器安全

为应对暴露的网络服务器可能带来的供应链风险,组织应采取主动细致的资产管理和保护策略。以下是三项建议的示例:

频繁的映射和扫描:定期映射和扫描数字供应链中的所有资产,以保持对攻击面的全面可见性。这项由CISA倡导的做法有助于检测新出现的风险,并支持问题修复的服务级别协议SLA。关键资产的强大保护: